Potyczki z dodatkiem „Kaspersky Protection”

Każdy się ze mną zgodzi, że ochrona antywirusowa w dzisiejszych realiach jest niezbędna. Jedne zagrożenia piętrzą się zaraz za "drzwiami", inne usiłują zainfekować nasz komputer przez skrzynkę na listy. Nie dziwi zatem fakt, że prawie każdy dba o to, by spośród dostępnych na rynku programów antywirusowych i firewalli, posiadać ten, który zapewni możliwie najlepszą ochronę.

Świadomy czyhających na mnie zagrożeń od wielu lat na pokładzie własnego komputera instaluję rozwiązania firmy Kaspersky Lab. Wybór ten nie jest oczywiście przypadkowy. Programy antywirusowe tego producenta zajmują czołowe miejsca na listach rankingowych tego typu oprogramowania.

Ponieważ licencja poprzedniej wersji własnie wygasała, przyszedł czas na instalację nowiutkiego Kaspersky Internet Security Multi Device, który od kilku dni czekał już na półce. Wraz z nową wersją (16.0.0.614) producent wprowadził do swojego produktu wiele "udoskonaleń". Niestety nie wszystkie udoskonalenia działają całkowicie "bezgłośnie". Z łatwością odkryją to użytkownicy wtyczki Firebug, znanej chyba każdemu developerowi.

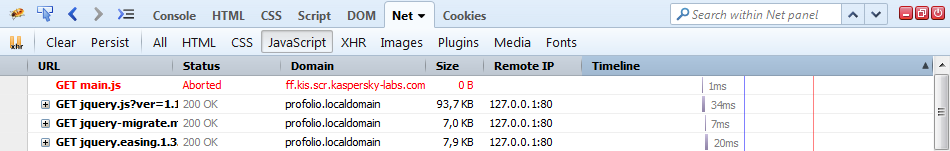

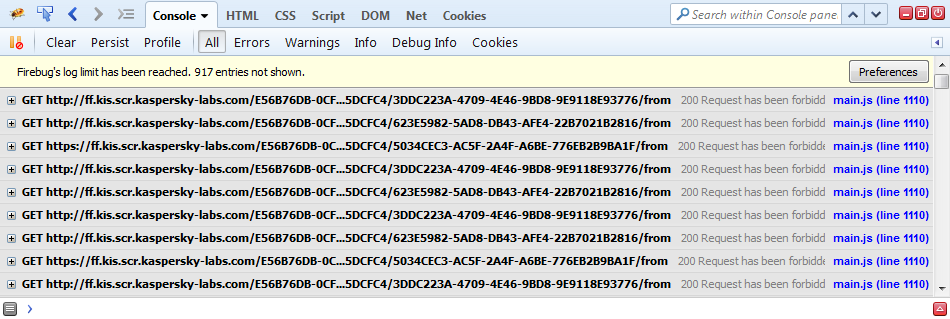

To o czym mówię, objawia się serią requestów AJAX'owych, wyzwalanych do kilku razy na sekundę.

Ta "Lawina" wywołana jest przez kod javascriptowy, wstrzyknięty do nagłówka każdej oglądanej przez nas strony.

Wstrzyknięty kod nie jest moim zdaniem groźny, w końcu przekazuje tylko kilka nieistotnych parametrów, jednak sposób w jaki działa jest nieco ... irytujący.

W zależności od tego jakiej przeglądarki używamy: Firefox, Chrome czy Internet Explorer, skrypt uruchamiany jest z różnych subdomen odpowiednio : ff.kis.scr.kaspersky-labs.com, gc.kis.scr.kaspersky-labs.com, ie.kis.scr.kaspersky-labs.com. Pozostałe przeglądarki jak Safari czy Opera nie są obsługiwane.

Adresy te są aliasami do lokalizacji znajdującej się lokalanie gdzieś na naszym komputerze. Wskazuje na to klasa numeru IP z jakiego skrypt jest pobierany (w moim przypadku to 127.245.107.154:80), a także fakt jego działania na stronie internetowej postawionej na localhoście i po odłączeniu kabla sieciowego.

Znamy genezę problemu, ale jak pozbyć się samego problemu? W końcu debugowanie strony w otoczeniu tych niechcianych requestów nie należy do najprzyjemniejszych zadań.

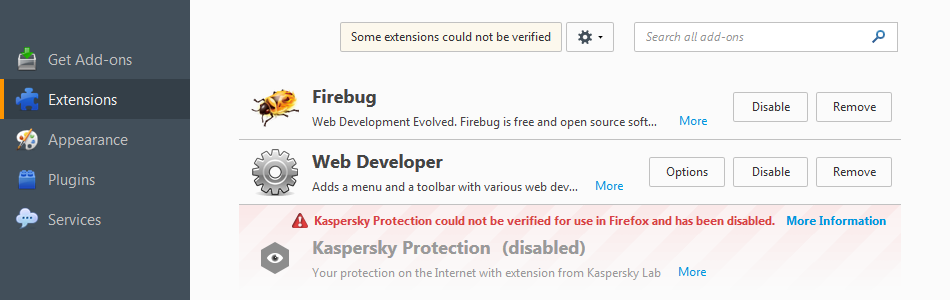

Zacznijmy od sposobu zdawałoby się oczywistego, czyli wyłączenia wtyczek dla każdej z przeglądarek.

Niestety ich deaktywacja w ustawieniach Antywirusa ( Ustawienia > Ochrona > Ochrona WWW > Ustawienia Zaawansowane), nie przynosi spodziewanych rezultatów i lawina requestów jak trwała tak trwa nadal. Żeby było ciekawiej na liście wtyczek firefoxa plugin od Kasperskiego widnieje już jako nieaktywny.

Skoro aplikacja posiada opcję wyłączenia tych pluginów, warto sprawdzić jej działanie w pierwszej kolejności, nie wykluczone, że w Twoim przypadku zadziała.

A jak "uciszyć" plugin gdy tradycyjny sposób nie działa? Istnieje na to szybkie i bardzo skuteczne rozwiązanie, które polega na dopisaniu w pliku hosts podanych niżej linijek konfiguracyjnych:

Plik hosts znajdziesz w katalogu: C://windows/System32/drivers/etc. Wprowadzenie konfiguracji odniesie skutek po odświeżeniu strony w przeglądarce, a po problemie pozostanie tylko informacja, że wstrzykniętego przez plugin skryptu nie udało się pobrać.